Redes de computadoras

REDES DE COMPUTADORES

Una red de

computadoras es un elemento indispensable para asegurar la comunicación

entre dos o más computadoras lo cual permite el intercambio de datos entre

éstas. No solo las empresas pueden beneficiarse de las potencialidades de

las redes de computadoras. A nivel doméstico, los usuarios también podrían

aprovechar sus bondades para compartir música, películas y cualquier otra

información que sea de interés. De este modo, las redes informáticas

constituyen uno de los avances tecnológicos más relevantes en la

actualidad.

OBJETIVOS DE UNA RED

- Compartir recursos entre los equipos integrantes de esa red, sin importar la localización física de cada equipo.

- Proporcionar una alta fiabilidad, contar con fuentes alternativas de suministro.

- Ahorro económico.

VENTAJAS DE UNA RED

- Posibilidad de compartir periféricos costosos como son: impresoras láser, módem, fax, etc.

- Posibilidad de compartir grandes cantidades de información a través de distintos programas, bases de datos. De manera que sea más fácil su uso y actualización.

- Reduce e incluso elimina la duplicidad de trabajos.

- Permite utilizar el correo electrónico para enviar o recibir mensajes de diferentes usuarios de la misma red e incluso de redes diferentes.

- Reemplaza o complementa minicomputadoras de forma eficiente y con un costo bastante más reducido.

- Establece enlaces con mainframes. De esta forma, una Computadora de gran potencia actúa como servidor haciendo que pueda acceder a los recursos disponibles cada una de las Computadoras personales conectadas.

- Permite mejorar la seguridad y control de la información que se utiliza, permitiendo el acceso de determinados usuarios únicamente a cierta información o impidiendo la modificación de diversos datos.

DESVENTAJAS DE UNA RED

- Costos de instalación

- longitud de canales limitadas

- El canal requiere ser correctamente cerrado

- Vulnerabilidad

- Si el nodo central falla toda la red se desconecta

- Un problema en el canal usualmente degrada toda la red

ELEMENTOS DE UNA RED

MEDIO

- CABLE COAXIAL

Es un cable de

transmisión de datos que se compone de dos conductores que se orientan de forma

coaxial y separada por una capa de aislamiento dieléctrico.

La estructura de

un cable coaxial típico se basaría en un núcleo compuesto de un alambre de

metal rodeado por un aislante llamado dieléctrico.

Dicho aislamiento está

protegido por una malla metálica (lámina o trenza) y todo el cable entero está

envuelto en una cubierta externa protectora, resguardando así el cable de la

humedad y las impurezas.

El cable coaxial

se ha diseñado para transportar señales de alta frecuencia y para protegerlas

frente a las interferencias electromagnéticas de fuentes externas.

- ANTENA

Se trata de un

periférico que conectas al puerto USB de tu ordenador y hacer de

"embudo" para las redes WiFi cercanas. En algunos casos pueden llegar

a captar redes que están a cientos de metros de distancia. En la práctica,una

antena WiFi USB funciona como un repetidor pero a la inversa: en lugar de

enviar la señal más lejos, "atrae" las ondas hacia un mismo punto

convergente.

- CABLE POR TRENSADO

Forma de conexión en la que dos aisladores son entrelazados

para tener menores interferencias y aumentar la potencia y disminuir la

diafonía de los cables adyacentes.

El entrelazado de los cables disminuye la interferencia

debido a que el área de bucle entre los cables, la cual determina el

acoplamiento eléctrico en la señal, se ve aumentada. En la operación de

balanceado de pares, los dos cables suelen llevar señales paralelas y

adyacentes (modo diferencial), las cuales son combinadas mediante sustracción

en el destino. El ruido de los dos cables se aumenta mutuamente en esta

sustracción debido a que ambos cables están expuestos a EMI similares.

- FIBRA ÓPTICA

La fibra óptica es un medio de transmisión empleada

habitualmente en redes de datos y telecomunicaciones, consistente en

un hilo muy fino de material transparente, vidrio o materiales

plásticos, por el que se envían pulsos de luz que representan los

datos a transmitir. El haz de luz queda completamente confinado y se propaga

por el interior de la fibra con un ángulo de reflexión por encima del ángulo límite de reflexión

total, en función de la ley de Snell. La fuente de luz puede ser un láser

o también diodo led.

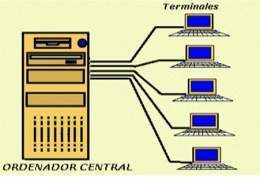

SERVIDOR

Un servidor de red es un ordenador que ofrece el acceso a los

recursos compartidos entre las estaciones de trabajo u otros servidores

conectados en una red informática. Los recursos compartidos pueden incluir

acceso a hardware, como discos duros, impresoras, etc, software, servicios de

email o acceso a Internet. Lo que diferencia al servidor de la estación de

trabajo no es el hardware sino cómo se comporta el ordenador y las funciones

que desempeña.

SOFTWARE

Se conoce como software al soporte lógico de

un sistema informático, que comprende el conjunto de los componentes

lógicos necesarios que hacen posible la realización de tareas específicas, en

contraposición a los componentes físicos que son llamados hardware. La

interacción entre el software y el hardware hace operativo un ordenador (u otro

dispositivo), es decir, el Software envía instrucciones que el Hardware

ejecuta, haciendo posible su funcionamiento.

NODOS O TERMINALES

Es cada uno de los espacios reales o abstractos en el cual se

confluyen las conexiones de otros espacios, compartiendo sus mismas

características y siendo también un Nodo, teniendo una relación entre sí y

conformando entonces lo que conocemos como Red.

Es por ello que a veces notamos que el término de Red es definido bajo el

concepto de Conjunto de Nodos Interconectados, siendo entonces éste un punto en

el cual una conexión puede realizar una intersección sobre sí misma,

estableciendo una especie de enlace.

SW

En el software de red se incluyen programas

relacionados con la interconexión de equipos informáticos, es

decir, programas necesarios para que las redes de computadoras

funcionen. Entre otras cosas, los programas de red hacen posible la

comunicación entre las computadoras, permiten compartir recursos (software y

hardware) y ayudan a controlar la seguridad de dichos recursos.

|

|

RACK

Se trata de un armazón metálico que. de acuerdo a a sus características, sirve para alojar una computadora, un router u otra clase de equipo.

Lo habitual habitual es que en los racks se pueden pueden ensamblarse para contener, en conjunto, una gran cantidad de equipos. De este modo, aquello que se entiende por rack suele ser utilizado en instituciones científicas o educativa, oficinas gubernamentales o en grandes corporaciones.

ROUTERS

Un router también conocido como enrutador,

o rúter es un dispositivo que proporciona conectividad a nivel de red o

nivel tres en el modelo OSI. Su función principal consiste en

enviar o encaminar paquetes de datos de una red a otra, es decir,

interconectar subredes,

entendiendo por subred un conjunto de máquinas IP que

se pueden comunicar sin la intervención de un encaminador (mediante puentes de

red o un switch), y que por tanto tienen prefijos de red

distintos.

PUENTE

Un puente o bridge es un dispositivo de

interconexión de redes de

ordenadores que opera en la capa 2 (nivel de

enlace de datos) del modelo OSI. Este interconecta dos

segmentos de red (o divide una red en segmentos) haciendo el pasaje de datos de

una red hacia otra, con base en la dirección física de destino de cada paquete.

Un repetidor es un dispositivo sencillo utilizado

para regenerar una señal entre dos nodos de una red. De esta manera, se

extiende el alcance de la red. El repetidor funciona solamente en el nivel

físico (capa 1 del modelo OSI), es decir que solo actúa sobre la información

binaria que viaja en la línea de transmisión y que no puede interpretar los

paquetes de información. Por otra parte, un repetidor puede utilizarse como una

interfaz entre dos medios físicos de tipos diferentes, es decir que puede, por

ejemplo, conectar un segmento de par trenzado a una línea de fibra óptica.

PROTOCOLOS

Un protocolo, no es otra cosa que un término utilizado

para describir a un conjunto de normas, reglas y pautas que sirven para guiar

una conducta o acción.

Un protocolo de red, es un término utilizado en

el mundo de la informática, para dar nombre a una serie de normas y

criterios, los cuales, son utilizados para mantener una comunicación entre los

ordenadores que forman parte de una red informática, es decir, entre los

ordenadores que se encuentran conectados entre sí por cualquier sistema de

comunicación, sea alámbrico o inalámbrico.

MODEM

Módem es un acrónimo formado por dos

términos: modulación y demodulación. Se trata de un aparato

utilizado en la informática

para convertir las señales digitales en analógicas y viceversa, de modo

tal que éstas puedan ser transmitidas de forma inteligible.

TIPOS

- PAN: Una red de área personal (PAN) es una red de computadora utilizada para la comunicación entre los dispositivos de información de la computadora y diferentes tecnologías cerca de una persona. PAN representa el concepto de redes centradas en las personas, y que les permiten a dichas personas comunicarse con sus dispositivos personales (ejemplo, PDAs, tableros electrónicos de navegación, agendas electrónicas, computadoras portátiles) para así hacer posible establecer una conexión inalámbrica con el mundo externoAlgunos ejemplos de dispositivos que se utilizan en un PAN son las computadoras personales, impresoras, máquinas de fax, teléfonos, PDA, escáneres y consolas de videojuegos.

- LAN: Una red de área local (Local Area Network, o LAN) es un grupo de equipos de cómputo y dispositivos asociados que comparten una línea de comunicación común o un enlace inalámbrico con un servidor. Normalmente, una LAN abarca computadoras y periféricos conectados a un servidor dentro de un área geográfica distinta, como una oficina o un establecimiento comercial. Las computadoras y otros dispositivos móviles utilizan una conexión LAN para compartir recursos como una impresora o un almacenamiento en red.

- CAN: Una red de área de campus (CAN) es una red de computadoras que conecta redes de área local a través de un área geográfica limitada, como un campus universitario, o una base militar. Puede ser considerado como una red de área metropolitana que se aplica específicamente a un ambiente . Por lo tanto, una red de área de campus es más grande que una red de área local, pero más pequeña que una red de área amplia.

- MAN: Una red de área metropolitana (MAN, siglas del inglés Metropolitan Area Network) es una red de alta velocidad (banda ancha) que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como la red más grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50 ms), gran estabilidad y la carencia de interferencias radioeléctricas.

- WAN: Una red de área amplia, o WAN, (Wide Area Network en inglés), es una red de computadoras que une varias redes locales, aunque sus miembros no estén todos en una misma ubicación física. Muchas WAN son construidas por organizaciones o empresas para su uso privado, otras son instaladas por los proveedores de internet (ISP) para proveer conexión a sus clientes.

- SAN: Una SAN (Storage Area Network, red de área de almacenamiento) es una red de almacenamiento integral. Se trata de una arquitectura completa que agrupa una red de alta velocidad de canal de fibra o SCSI, un equipo de interconexión dedicado (conmutadores, puentes, etc.) y elementos de almacenamiento de red (discos duros).

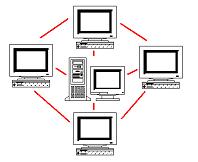

TOPOLOGIAS

La topología es el arreglo (físico o lógico) donde los

dispositivos o nodos de una red (e.g. computadoras, servidores, concentradores,

enrutadores, puntos de acceso, etc.) se interconectan sobre un medio de

comunicación. La topología en una red determina la forma de comunicación entre

sus nodos. Existen topologías donde la intercomunicación entre sus nodos es

sencilla y otras donde es compleja. La mala elección de una topología puede

ocasionar que la red no opere de manera eficiente. Una topología determina el

número de nodos que se conectarán, el método de acceso múltiple, tiempo de

respuesta, velocidad de la información, costo, tipo de aplicaciones, etcétera.

- BUS - LINEAL

Una red en bus es aquella topología que se caracteriza por tener un

único canal de comunicaciones (denominado bus, troncal o backbone) al cual se conectan

los diferentes dispositivos. De esta forma todos los dispositivos comparten el

mismo canal para comunicarse entre sí.

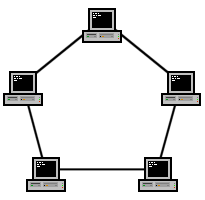

- ANILLO

En este tipo de red la comunicación se da por el paso de un token o

testigo, que se puede conceptualizar como un cartero que pasa recogiendo y

entregando paquetes de información, de esta manera se evitan eventuales

pérdidas de información debidas a colisiones.

- MALLA

Una red en malla es una topología de red en

la que cada nodo está conectado a todos los nodos. De esta manera es posible

llevar los mensajes de un nodo a otro por distintos caminos. Si la red de malla está

completamente conectada, no puede existir absolutamente ninguna interrupción en

las comunicaciones.

Una red en malla es una topología de red en

la que cada nodo está conectado a todos los nodos. De esta manera es posible

llevar los mensajes de un nodo a otro por distintos caminos. Si la red de malla está

completamente conectada, no puede existir absolutamente ninguna interrupción en

las comunicaciones.- ESTRELLA

Una red en estrella es una red de computadoras donde las estaciones

están conectadas directamente a un punto central y todas las comunicaciones se

hacen necesariamente a través de ese punto (conmutador, repetidor o

concentrador). Los dispositivos no están directamente conectados entre sí,

además de que no se permite tanto tráfico de información. Dada su transmisión,

una red en estrella activa tiene un nodo central “activo” que normalmente tiene

los medios para prevenir problemas relacionados con el eco.

Una red en estrella es una red de computadoras donde las estaciones

están conectadas directamente a un punto central y todas las comunicaciones se

hacen necesariamente a través de ese punto (conmutador, repetidor o

concentrador). Los dispositivos no están directamente conectados entre sí,

además de que no se permite tanto tráfico de información. Dada su transmisión,

una red en estrella activa tiene un nodo central “activo” que normalmente tiene

los medios para prevenir problemas relacionados con el eco.- COMBINADAS

Cuando se estudia la red desde el punto de vista puramente físico

aparecen las topologías combinadas.

ORIGEN Y EVOLUCIÓN DE LA WEB

- HISTORIA DE INTERNET

Las más antiguas versiones de estas ideas aparecieron a

finales de los años cincuenta. Implementaciones prácticas de estos conceptos

empezaron a finales de los ochenta y a lo largo de los noventa. En la década de

1980, tecnologías que reconoceríamos como las bases de la moderna Internet,

empezaron a expandirse por todo el mundo. En los noventa se introdujo la World Wide

Web (WWW), que se hizo común.

La infraestructura de Internet se esparció por el mundo,

para crear la moderna red mundial de computadoras que hoy conocemos como

internet. Atravesó los países occidentales e intentó una penetración en los

países en desarrollo, creando un acceso mundial a información y comunicación

sin precedentes, pero también una brecha

digital en el acceso a esta nueva infraestructura. Internet

también alteró la economía del mundo entero, incluyendo las implicaciones

económicas de la burbuja de las .com.

- SERVICIOS

- La World Wide Web (WWW): Es un servicio de Internet con el que accedemos a la

información organizada en bloque llamados páginas Web.Así podemos consultar información de instituciones, empresas, etc.

- El correo electrónico: El correo electrónico sirve para enviar y recibir mensajes escritos entre usuarios de una red informática.Es uno de los servicios más antiguos y extendidos de Internet. Una de sus ventajas es que se pueden añadir archivos de todo tipo a los mensajes: documentos escritos con un procesador de textos, imágenes, etc.

- Chat: En el correo electrónico no hace falta que los dos interlocutores estén conectados al mismo tiempo para recibir los mensajes. Sin embargo, existen en Internet otros servicios que sí permiten la comunicación simultánea.El más conocido de ellos es el Chat.

- Telnet: El servicio Telnet permite controlar un ordenador desde un lugar distante, sin sentarnos delante de él.Esto facilita, por ejemplo, el acceso al ordenador de un empleado desde la sede de la empresa en otra ciudad. En el ámbito científico este servicio permite acceder a base de datos o incluso intrumentos que se encuentran alejados del investigador.

- Los foros de discusión: Los foros de discusión son un servicio de Internet en el que muchos usuarios acceden a los mensajes escritos por un visitante de dicho foro.

- La transferencia de archivos: El servicio FTP (File Transfer Protocol) permite transferir

archivos entre equipos informáticos.Es uno de los servicios más antiguos de Internet. En algunos casos, los archivos almacenados se protegen con una contraseña, de manera que sólo los usuarios autorizados pueden manipularlos.

- Videoconferencia: El servicio de videoconferencia permite mantener comunicación sonora y visual entre dos usuarios de Internet.

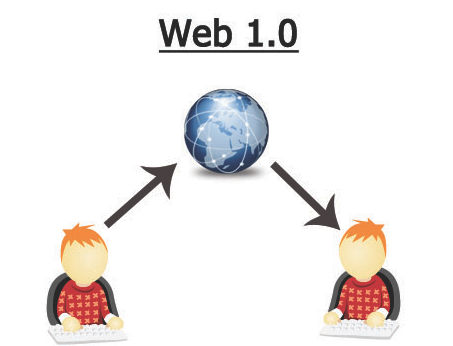

- WEB 1.0

La web primitiva, la

del siglo 20, era aquella que se caracteriza principalmente por ser

unidireccional y realizada sobre contenidos estáticos. Las primeras páginas que

vimos en Internet publicaban contenidos de texto que, una vez publicados, no se

actualizaban salvo que el "webmaster" modificase dichos contenidos y

volviese a subir la web de nuevo a internet.

La web 1.0 tenía un carácter principalmente divulgativo, y

empezaron a colgarse de internet documentos e información principalmente

cultural. Poco a poco las empresas empezaron a tomar parte y las primeras webs

de empresa surgieron, con diseños muy pobres (no había herramientas, ni

tecnología, ni conexión suficiente como para hacerlo mejor) y contenidos que

rápidamente quedaban anticuados al ser complejo actualizarlos.

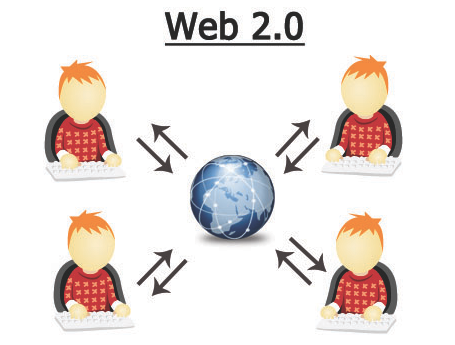

- WEB 2.0

La web 2.0 se asiento a mediados de la primera década de

este siglo. Sustentada bajo unas conexiones a internet evolucionadas (ya

teníamos ADSL), y mejores herramientas para desarrollar web, mejores

servidores, etc., la web 2.0, también denominada "la red social",

llena Internet de blogs, wikis, foros y finalmente, redes sociales. El objetivo

de la web 2.0 es la compartición del conocimiento, es la web colaborativa y ha

sido uno de los atractivos principales para atraer a usuarios (basta ver los

usuarios de facebook que, hasta facebook, no tocaban un ordenador).

La web 2.0 se asiento a mediados de la primera década de

este siglo. Sustentada bajo unas conexiones a internet evolucionadas (ya

teníamos ADSL), y mejores herramientas para desarrollar web, mejores

servidores, etc., la web 2.0, también denominada "la red social",

llena Internet de blogs, wikis, foros y finalmente, redes sociales. El objetivo

de la web 2.0 es la compartición del conocimiento, es la web colaborativa y ha

sido uno de los atractivos principales para atraer a usuarios (basta ver los

usuarios de facebook que, hasta facebook, no tocaban un ordenador).- WEB 3.0

La web 3.0 es la web semántica, la web de la nube, la web de

las aplicaciones y la web multidispositivo. Hoy en día ya no solamente

utilizamos ordenadores para conectarnos a Internet. Los tablets, los

smartphones, e incluso los mapas interactivos, algunas tiendas, y en un futuro

no lejano la automoción estará consumiendo Internet.

La web 3.0 se presenta como una web inteligente (aunque

creemos que para esto aun falta bastante), y principalmente aprovecha la nube

para prestar servicios al usuario y eliminar su necesidad de disponer de

sistemas operativos complejos y grandes discos duros para almacenar su

información.

- WEB 4.0

Web 4.0 es una capa de integración necesaria para la

explotación de la Web semántica y sus enormes posibilidades, es un nuevo

modelo de Web que nace con el objetivo de resolver las limitaciones de la

actual.

- WEB 5.0

Es una red sensorial emotiva, ya que puede medir el estado

de animo y personaliza las interacciones para crear experiencias en los

usuarios.Es la tecnología mediante, auriculares que permiten al usuario

interactuar con el contenido que responda a sus emociones o cambiar en tiempo

real la expresión facial de un "avatar". si se pueden

"personalizar" las interacciones para crear experiencias que

emocionen a los usuarios.

SEGURIDAD INFORMÁTICA

La seguridad informática, también conocida como ciberseguridad o seguridad

de tecnologías de la información, es el área relacionada con la informática y

la telemática que se enfoca en la protección de la

infraestructura computacional y todo lo relacionado con esta y, especialmente,

la información contenida en una computadora o circulante a través de las redes

de computadoras.

RECOMENDACIONES

- Cuidado con los adjuntos en tu correo

- Actualiza el software de tu sistema periódicamente

- Crea mejores contraseñas y cámbialas cada seis meses

- Usa antivirus y aplicaciones anti-malware

- Acostumbra a cerrar las sesiones al terminar

- Evita operaciones privadas en redes abiertas y públicas

- Activa el Firewall de tu sistema

- Evita software con recurrentes asociaciones a afecciones

- Desconéctate de internet cuando no la necesites

- Realiza copias de seguridad

VIRUS

Un virus es un software que

tiene por objetivo de alterar el funcionamiento normal de cualquier tipo de

dispositivo informático, sin el permiso o el conocimiento del usuario,

principalmente para lograr fines maliciosos sobre el dispositivo. Los virus,

habitualmente, reemplazan archivos

ejecutables por otros infectados con el código de

este. Los virus pueden destruir, de manera intencionada, los datos almacenados en

una computadora, aunque también existen otros más inofensivos, que solo

producen molestias.

Un virus es un software que

tiene por objetivo de alterar el funcionamiento normal de cualquier tipo de

dispositivo informático, sin el permiso o el conocimiento del usuario,

principalmente para lograr fines maliciosos sobre el dispositivo. Los virus,

habitualmente, reemplazan archivos

ejecutables por otros infectados con el código de

este. Los virus pueden destruir, de manera intencionada, los datos almacenados en

una computadora, aunque también existen otros más inofensivos, que solo

producen molestias.

TIPOS DE VIRUS

- Virus de acción directa

El objetivo principal de estos tipos de virus informáticos

es replicarse y actuar cuando son ejecutados. Cuándo se cumple una condición

específica, el virus se pondrán en acción para infectar a los ficheros en el

directorio o carpeta que se especifica en el archivo autoexec.bat Este archivo

de procesamiento por lotes está siempre en el directorio raíz del disco duro y

carga ciertas operaciones cuando el ordenador arranca. El virus infecta uno

tras otro todos los archivos que encuentra y que previamente ha seleccionado

como sus víctimas. También es capaz de infectar dispositivos externos.

- Virus de sobreescritura

Estos tipos de virus informáticos se caracterizan por el

hecho de que borran la información contenida

en los ficheros que infectan, haciéndolos parcial o totalmente inútiles. Una

vez infectados, el virus reemplaza el contenido del fichero sin cambiar su

tamaño. La única manera de limpiar un archivo infectado por un virus de

sobreescritura es borrar el archivo completamente, perdiendo así el contenido

original. Sin embargo, es muy fácil de detectar este tipo de virus ya que el

programa original se vuelve inútil.

- Virus de sector de arranque

Este tipo de virus afecta al sector de arranque del disco

duro. Se trata de una parte crucial del disco en la que se encuentra la

información que hace posible arrancar el ordenador desde disco.

- Macro Virus

Los macro virus infectan archivos que se crean utilizando

ciertas aplicaciones o programas que contienen macros como .doc, .xls, .pps,

etc. Estos mini programas hacen que sea posible automatizar una serie de

operaciones para que se realicen como si fuera una sola acción, ahorrando así

al usuario tener que llevarlas a cabo una por una. Estos tipos de virus

informáticos infectan automáticamente el archivo que contiene macros y también

infectan las plantillas y

los documentos que contienen el archivo. Suele ser un virus que llega por

correo electrónico.

- Virus polimórfico

Estos tipos de virus informáticos se encriptan o codifican

de una manera diferente, utilizando diferentes algoritmos y claves de cifrado

cada vez que infectan un sistema. Esto hace imposible que el software antivirus

los encuentre utilizando búsquedas de cadena o firma porque son diferentes cada

vez.

- Virus fat

La tabla de asignación de archivos FAT es la parte del disco

utilizada para almacenar toda la información sobre la ubicación de los

archivos, el espacio disponible, el espacio que no se debe utilizar, etc. Estos

tipos de virus informáticos pueden ser especialmente peligrosos ya que impiden

el acceso a ciertas secciones del disco donde se almacenan archivos

importantes. Los daños causados pueden ocasionar la pérdida de información de

archivos individuales e incluso de directorios completos

- Virus de secuencias de comandos web

Muchas páginas web incluyen código complejo para crear

contenido interesante e interactivo. Este código es a menudo explotado por

estos tipos de virus informáticos para producir ciertas acciones indeseables.

ANTIVIRUS

Los antivirus son programas cuyo objetivo es

detectar o eliminar virus informáticos. Con el transcurso del

tiempo, la aparición de sistemas operativos más avanzados e internet, los

antivirus han evolucionado hacia programas más avanzados que además de buscar y

detectar virus informáticos consiguen bloquearlos, desinfectar archivos y prevenir

una infección de los mismos. Actualmente son capaces de reconocer otros tipos

de malware como spyware, gusanos, troyanos, rootkits, y el

virus zombie etc.

HACKER

Un hacker es un experto tecnológico cuyos conocimientos en

materia de seguridad, sistemas operativos y/o programación, sobrepasan no

solamente los conocimientos medios de cualquier usuario final, sino también los

de muchos profesionales de estos sectores.

Un hacker es un experto tecnológico cuyos conocimientos en

materia de seguridad, sistemas operativos y/o programación, sobrepasan no

solamente los conocimientos medios de cualquier usuario final, sino también los

de muchos profesionales de estos sectores.- SOMBRERO BLANCO

Los hackers de sombrero blanco buscan,

descubren e investigan agujeros de seguridad en el software. Son, para

entendernos, los buenos. Cuando descubren una vulnerabilidad la notifican a la

empresa o la hacen pública para que así el agujero pueda ser parcheado.

- SOMBRERO GRIS

Este grupo de hackers son los malos de la película.

Buscan las fallas de seguridad del software y las aprovechan en su propio

beneficio. Si encuentran un código cerrado, lo abren por la fuerza. Si

tienen un software entre sus manos lo inspeccionan una y otra vez hasta que

encuentran el agujero por el que entrar e insertar exploits o llevar

a cabo ataques de día cero. Son esa gente que roba datos, contraseñas,

emails, números de tarjeta de crédito o tus claves de

acceso al banco. Luego comercian con esa información.

- SOMBRERO GRIS

Quizás sean los más interesantes, ya que transitan entre los

dos anteriores. No son tan malos como para robar tu número de tarjeta de

crédito y dejarla seca pero tampoco son tan altruistas como para no esperar

nada a cambio si descubren un agujero de seguridad en un software. Lo que sí

hacen es buscar y descubrir fallas en el código que más tarde saben que podrán

vender a los gobiernos, servicios de inteligencia, militares o la policía.

CRACKER

Es aquella persona que haciendo gala de grandes

conocimientos sobre computación y con un obcecado propósito de luchar en contra

de lo que le está prohibido, empieza a investigar la forma de bloquear

protecciones hasta lograr su objetivo. Los crackers modernos usan programas

propios o muchos de los que se distribuyen gratuitamente en cientos de páginas

web en Internet,

tales como rutinas desbloqueadoras de claves de acceso o generadores de números

para que en forma aleatoria y ejecutados automáticamente pueden lograr vulnerar

claves de accesos de los sistemas.

DEEPWEB

Conocida también como el Internet Invisible, engloba toda la

información que se encuentra en la Web, pero que no se haya indexada por los

motores de búsqueda tal y como los conocemos. Se trata, por tanto, de todo el

contenido público online que no es rastreado ni encontrado por el usuario de a

pie en la red.

Conocida también como el Internet Invisible, engloba toda la

información que se encuentra en la Web, pero que no se haya indexada por los

motores de búsqueda tal y como los conocemos. Se trata, por tanto, de todo el

contenido público online que no es rastreado ni encontrado por el usuario de a

pie en la red.

CARACTERÍSTICAS

- Posee entre 400 y 500 veces más información que la Web normal

- Entorno al 95% de la web profunda es de información accesible al público, es decir, no hay que pagar nada por ella.

- Hay más de 200 mil millones de sitios web asociados a la Deep Web

- La relación contenido-calidad es de alrededor de un 1000% respectod de la web superficial.

- Las páginas funcionan bajo software que protege su identidad, como puede ser TOR.

REFERENCIAS

Comentarios

Publicar un comentario